CARTA方法:构建持续适应性安全策略应对不断变化的威胁

CARTA方法:构建持续适应性安全策略应对不断变化的威胁

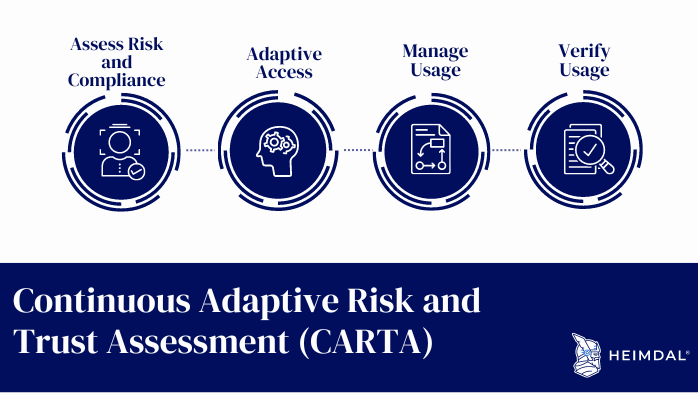

Diebug为消费者提供的数字服务正在带来新的机遇和漏洞。随着越来越多的员工将非托管设备带到办公室,更多的人可以访问业务网络。此外,远程工作意味着组织的 IT 范围不再局限于其内部。 连续适应性风险和信任评估 (CARTA) 是一种创新的评估方法,结合了定量、定性和心理测量的最佳方法,可生成更好的风险评估数据。

什么是持续适应性风险和信任评估 (CARTA)?

CARTA

是一种安全方法,顾名思义,专注于持续、自适应的风险和信任评估。换句话说,CARTA

是一个超越传统 基于角色的访问控制(RBAC)的 IT

安全框架。添加 基于属性的访问控制

(ABAC) 可实现连续的、上下文感知的实时安全评估。 CARTA 于 2010 年首次由

Gartner

推出 ,旨在通过持续监控和响应环境变化,提供比传统方法更具响应性的安全方法。

它通过不断评估所有系统和数据源的风险和信任级别,然后使用该信息相应地调整其安全措施来实现这一点。这意味着它可以在新威胁出现时快速识别并响应,而不是等待攻击发生然后尝试追溯修补它们。

为什么基于角色的访问控制 (RBAC) 不够充分?

RBAC 可能很复杂,因为很难跟踪权限和限制。此外,RBAC 的一些缺点可以总结为:

- 静态安全模型,不具备自适应安全能力。

- 它无法根据策略要求轻松配置访问、事务和数据字段级别的控制。

- 检测威胁和异常的效率低得多的方法。

Gartner 呼吁采取一种称为“持续适应性风险和信任评估”的战略方法,而不是仅仅依赖静态控制。CARTA 框架专注于标准化敏捷性、实现情境感知并利用自适应安全技术,从而帮助组织增强安全性并利用自动化来持续改进。

CARTA 的运作方式

当涉及传统的阻止/允许安全解决方案时,无法根据上下文做出决策。解决方案还缺乏评估实时数据的能力,并且无法解决员工流动性问题。阻止和允许安全策略可能会带来更大的风险,因为它会自动信任所有已“允许”进入网络的用户或设备。如果不对未注册或受损的用户进行任何重新评估,这可能会适得其反,从而可能导致 0 Day 攻击、内部威胁或因凭证受损而产生的其他风险。 持续适应性风险和信任评估旨在帮助就风险和缓解策略做出明智的决策。

CARTA 关键组件

- 数据收集:它从多个来源(传感器、设备、网络和人员)收集数据并分析信息以识别风险。

- 识别:CARTA 使用数据分析来实时识别风险,包括识别人员、设备和系统中的潜在威胁以及漏洞。

- 评估:一旦识别出风险,CARTA 就会评估这些风险的严重性,并确定减轻风险的最佳行动方案。

- 缓解:它提供缓解风险的建议,其中可能包括政策或程序的更改、员工培训或安全技术的使用。

CARTA 的重要性在于为组织提供一种主动、持续评估和管理网络风险的方法。它还通过识别潜在风险和漏洞并采取措施缓解它们来帮助在组织内部建立信任。此外,持续自适应风险和信任评估可以帮助组织建立可接受风险的基线,并确保其网络安全状况与其业务目标保持一致。

CARTA 与其他风险评估有何关系

CARTA 不是唯一可用的风险评估方法,但它是最全面的方法之一。以下是它与其他一些流行的风险评估的比较: –美国国家标准与技术研究所 (NIST)风险管理框架 (RMF) 是政府开发的用于识别、评估和减轻风险的流程。CARTA 可用作 RMF 的一部分,补充其对合规性和安全控制的关注。 – 开放 Web 应用程序安全项目 (OWASP) 风险评级方法是一种免费的开源工具,用于评估 Web 应用程序的风险。CARTA 可以与 OWASP 一起使用,以更全面地了解风险。 –支付卡行业数据安全标准 (PCI DSS)是一组针对处理信用卡信息的企业的安全标准。CARTA 可以通过识别可能需要解决的其他风险来补充 PCI DSS 合规工作。

如何实施持续适应性风险和信任评估

实施 CARTA 模型时需要考虑三个基本阶段:

- 运行-组织在此阶段依赖自动解决方案。通过使用人工智能分析数据,实时检测异常情况。净收益是组织可以更快地响应潜在威胁。

- 构建- 这与DevSecOps 的概念密切相关。它涉及通过始终评估和识别安全风险将安全性融入到开发过程中。由于许多现代应用程序都是从公共可用的库中拼凑而成的,组织需要确保在将这些库添加到程序中之前扫描这些库是否存在安全风险。同样,公司必须评估生态系统合作伙伴,包括需要与其环境交互的第三方开发商或数字服务提供商。

- 计划 - 在考虑公司 IT 变更时确定优先级非常重要。如果您想将业务迁移到云端,您将如何解决该决定中固有的安全隐患?远程工作是否更适合您员工的需求?通过思考 IT 的这些方面并确定其优先级,企业将能够更好地做出情境决策。这样,他们就可以避免传统 IT 中常见的黑白决策。

CARTA 与零信任

CARTA 持续评估所有用户和设备并做出上下文访问决策。它源于零信任框架,该框架倡导这样的理念:任何用户或设备都不可信任,即使它们已经在您的网络上。具有零信任安全性的公司会竭尽全力确保只向关键资产授予适当的访问权限。要开始这一过程,重要的是要优先考虑并保护高风险领域,例如供应链、承包商、临时员工和敏感网络。此初始步骤有助于降低攻击者滥用可见性或安全性较低的帐户的风险。 在这个概念下,一切都从零信任姿态开始,以便组织可以衡量其所需的安全保护程度。所需的保护级别取决于需要保护哪些数据、保护多长时间以及谁需要访问这些数据。如果需要更多的控制或限制来满足特定的业务要求,则可以为微细分或单个资产分配不同级别的信任和验证。